article

Pour écrire cet article, je me suis inspiré du livre : Réseaux, de Andrew Tanenbaum, Edition DUNOD.

Chapitre 7 : La Couche Application

C’est la couche où se trouve toutes les applications (Les couches sous-jacente ne sont d’aucun intérêt pour l’utilisateur final).

Cryptographie traditionnelle

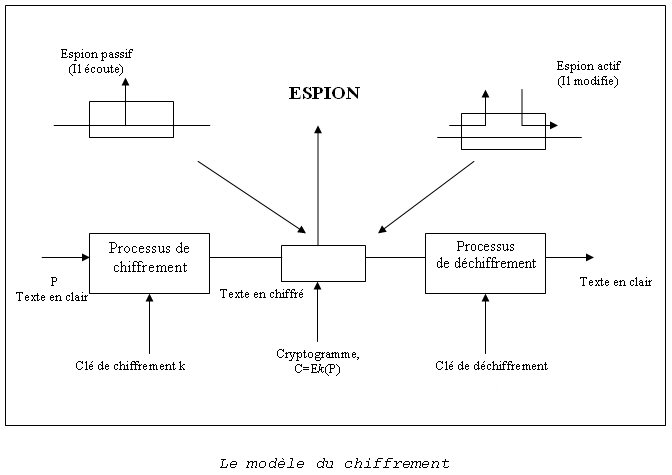

C=Ek(P) signifie le chiffrement d’une texte en clair P en utilisant la clé k donne le texte chiffré C

De même,

P=Dk(C) signifie le déchiffrement de C pour donner le texte en clair.

On a donc : P=Dk(C)=Dk(Ek(P))

Ces notations laissent à penser que D et E sont des fonctions mathématiques ... gagné Mais ce sont des fonctions à deux paramètres (k et un autre)

Règle fondamentale de la cryptographie : l’ennemis connaît toujours la méthode générale de déchiffrement

En d’autre terme il sait comment marche la fonction mathématique de chiffrement E (cf croquis)

Souvenir :

y=f(x) une fonction à un paramètre ex : y=4x+2

y=f(x,z) une fonction à deux paramètres ex : y=3x-2z+3

...

Importance de la clé :

La clé est une chaîne de caractère généralement courte qui permet de choisir un chiffrement dans tout son ensemble. (A la différence de la méthode chiffrement que l’on peut changer qu’à l’échelle des années, la clé peut être changée aussi souvent qu’il le faut. Ainsi le modèle du chiffrement est une méthode bien connue, stable, paramétrable avec une clé secrète que l’on peut changer facilement.

Plus la clé est longue, plus importante est la charge de travail du cryptanalyse. S’il veut casser le système en faisant une recherche exhaustive, sa charge de travail varie comme l’exponentielle de la longueur de la clé.

(Exemple : cadenas à 1 chiffre 10 combinaisons, 2 chiffres 100, 3 chiffres 1000, ...)

La confidentialité est garanti par un algorythme puissant (mais public) et une longue clé. (64bits pour protéger le vol de ses mails par ses copains et au minimum 256bits pour se protéger d’un gouvernement ... en 1997)

...

suite la prochaine fois